Oauth2.0 security 中对client-secret的加密

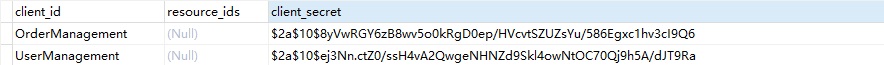

简单记录了一下今天踩的巨坑,今天利用Oauth做了单点登录,在网上找的案例,但是在研究中发现数据库中存在这么一下这两条数据

实在是不明白其中的client_secret是如何产生的,利用passwordEncoder.encode()去加密配置文件中的client-secret根本不对,在网上找了很久的资料才找到了一个可用的答案

原本的client加载数据库资源是这么写的

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.jdbc(dataSource);

}

现在要改成这样

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.jdbc(dataSource).passwordEncoder(PasswordEncoderFactories.createDelegatingPasswordEncoder()); /

}

重要的是加密工具

private static final BCryptPasswordEncoder bcryptEncoder = new BCryptPasswordEncoder();

public static String bcryptEncode(String password) {

return bcryptEncoder.encode(password);

}

public static String genOauthEncodePwd(String password) {

return bcryptEncode(password);

}

public static void main(String[] args) {

String oriPwd = "order"; //这里要替换在yml中配置的client-secret的值

System.out.println(genOauthEncodePwd(oriPwd));

}

亲测可用,虽然搞定了,但是对于整体的Oauth2.0和Security是一塌糊涂,开始慢慢研究吧。

版权声明:本文为qq_40823552原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。