XCTF-xxxorrr

XCTF-xxxorrr

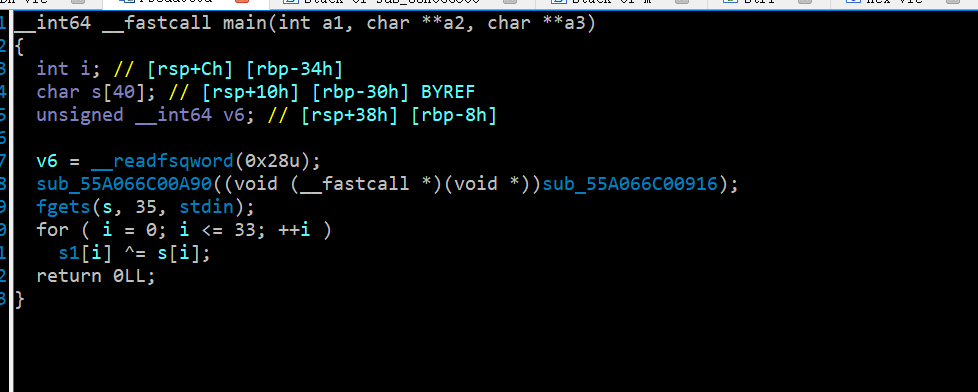

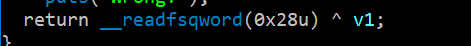

main函数里有一段代码__readfsqword(0x28u)是用来反调试的,经过sub_55A066C00916函数后获取35位s的值,然后和s1进行异或。

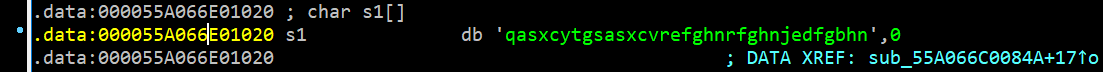

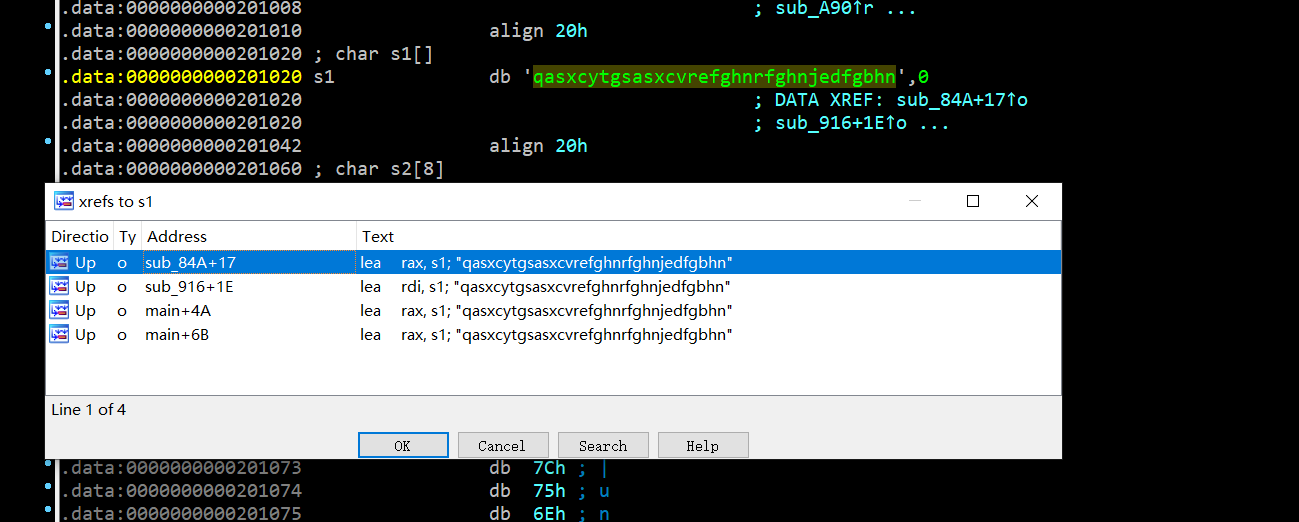

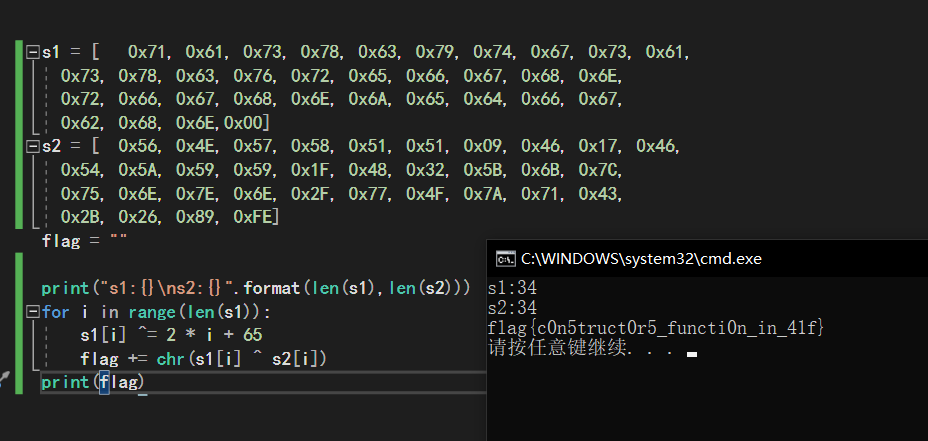

s1内容如下:

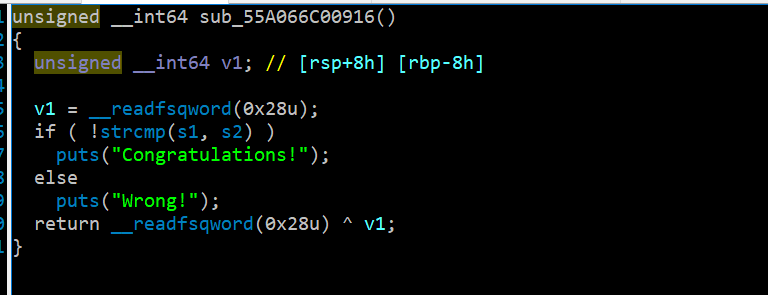

跟进sub_55A066C00916函数,在main获取我们输入并且和s1异或之前执行的函数。__readfsqword(0x28u)同样是反调试,然后对s1,s2进行比较。

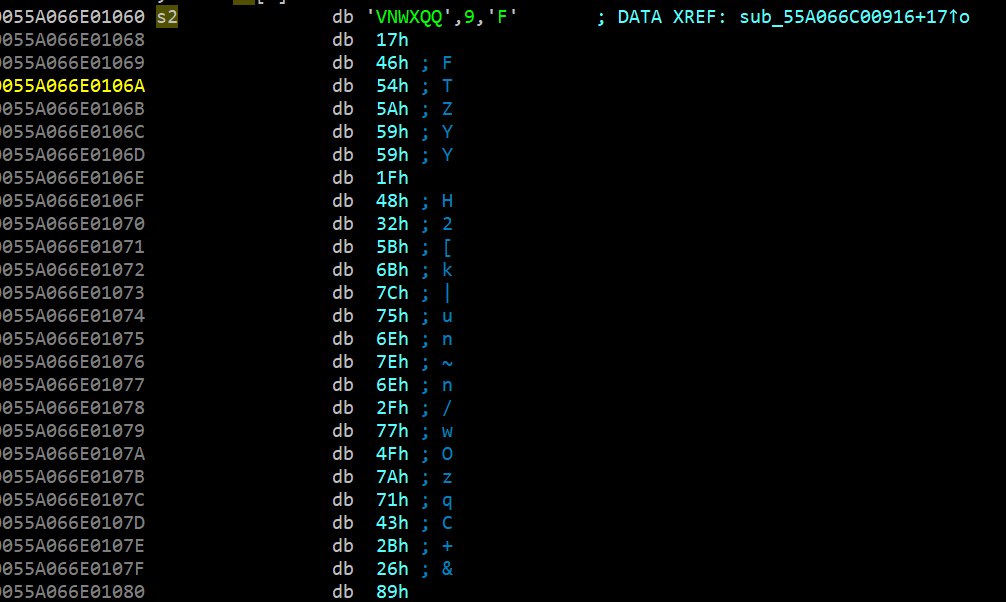

s2内容如下:

有意思的是此处的异或,它究竟是什么意思呢?我认为应该也是反调试的。

那就只有一次异或,但是跑出来是错的。所以有地方一定忽略了查看s1的交叉引用发现了一个新的函数sub_84A。

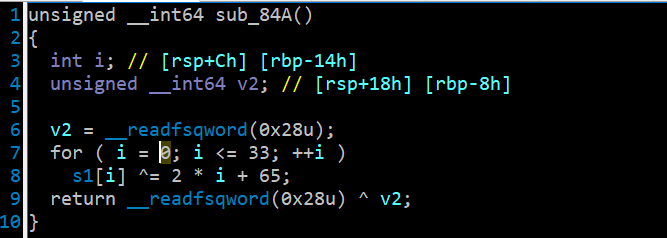

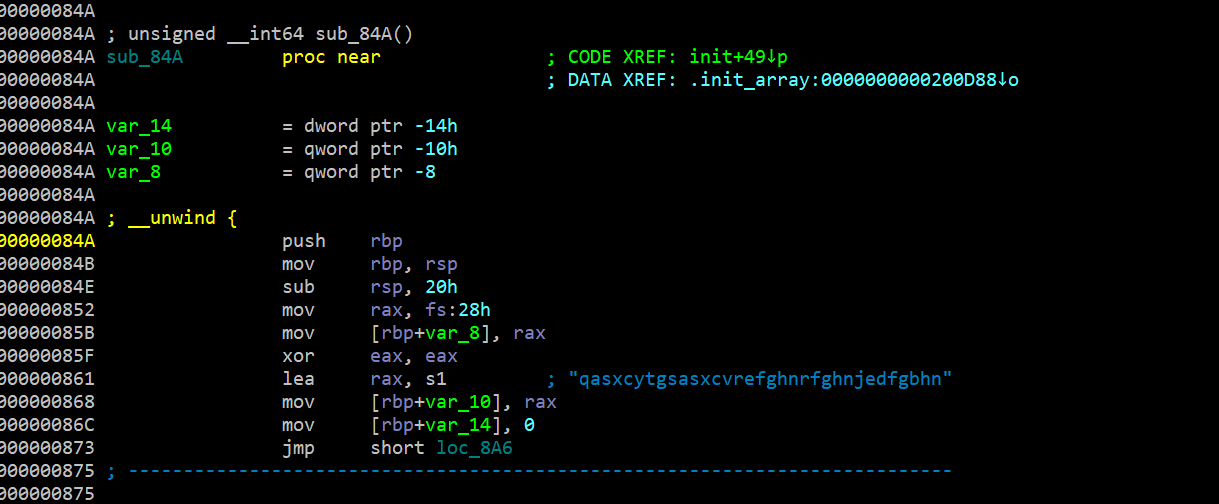

sub_84A内容如下。

而sub_84A会先于main执行。

要收集清楚相关信息。

版权声明:本文为qq_37370714原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。